株式会社TwoFiveおよび株式会社日立ソリューションズは7月9日、オンラインセミナー「今日から本気のセキュリティ - Area 1 Horizon -」を実施し、ビジネスメール詐欺(BEC)対策とその対応ソリューション「Area 1 Horizon」の紹介を行った。

同セミナーは二部構成で、前半は米Area 1 SecurityのChristopher MacDonald氏(Regional Account Manager)とDominic Yip氏(Director、Sales Engineering)がBECの概要と対応策を説明。後半はTwoFiveの高橋尚也氏(テクニカルサービスマネージャー)がArea 1 Horizonの特徴や導入パターンなどについて紹介した。

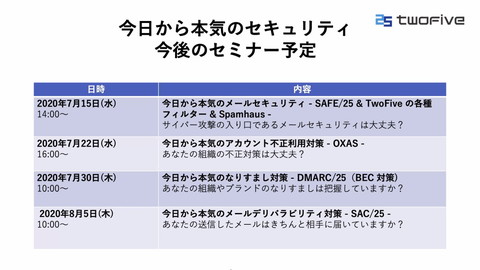

なお、セキュリティセミナーは今回のテーマを皮切りに、アカウント不正利用対策、メールなりすまし対策、メールデリバラビリティ対策をテーマにしたオンラインセミナーを今後も行う予定だ。

BECは時代ごとに巧妙化、信頼関係を築いてから騙すのが主流に

BECでは犯罪者が主に重役や取引先になりすまし、メールで不正な送金指示を行うことで企業に金銭的被害を与える。欧米では2012年ごろから被害が発生しているが、日本では日本航空(JAL)が3億8000万円のBEC被害を2017年に受けたことから注目を集めるようになった。

翌年、独立行政法人情報処理推進機構(IPA)が日本語メールのBEC事例があると警告しており、日本企業としても対岸の火事と言えない状況となっている。

Area 1 SecurityのChristopher MacDonald氏は、BECについて2012年以降に拡散したものを「Type1」、2017年以降を「Type2」、2019年以降を「Type3」に分類し、詐欺の手口が進化していることを挙げた。

Type1は、内部組織幹部に偽装した外部ソースからのアクセスで指示を与える単純なものだった。Type2から内部組織アカウント情報を奪取し、社員や同僚に偽装した内部からのアクセスも行う手口に進化した。

2019年以降は、奪ったアカウントで取引先に偽装し、信頼関係を築いた上で送金依頼や送金先変更などの依頼を装うType3になった。このType3では、数カ月にわたって10通を超えるメールのやり取りを行うなど、長めのキャンペーンとなっているのも特徴だ。

流れとしては、1)標的のパートナー組織のメールアカウントを奪取、2)普段のやり取りを監視、3)標的と親密になるためのメールのやり取りを行い、信憑性を上げる、4)詐欺メールを差し込み、支払いを促すかたちとなる。

Type3のBECになったことで、相手を騙しやすくなり被害額も増大したという。

同氏は3月に公開されたガートナーのレポート「Protecting Against Business Email Compromise Phishing(ビジネスメール詐欺に対する防護策)」についても紹介した。ガートナーでは、2023年までにBEC被害額は年々倍増し、2023年には年間50億ドルの損害を出すと予測している。

同レポートでは、Area 1 SecurityがType2として分類したものをさらに2つに細分化した計4つにBECを分類しており、それぞれのタイプごとに必要な検知技術を一覧にまとめている。

アンチスパムソリューションのようにシグネチャベースの対策の場合、多くのサンプルが必要となるが、BECは標的に応じてメッセージを変更して検体が少ないため、対応が難しいとMacDonald氏は述べる。また、「BECの進化やメール環境の変化に対応するためには硬直したソリューションではなく、継続的に対応可能なソリューションを選択する必要がある」と説明した。

BECの進化に合わせたソリューションの選択が重要に

続いて、Yip氏はBEC検知に対するArea 1 Securityの対応を紹介した。Type3のBECを検知するため、信頼できるソースからの発信なのかを確認すること、実際の会話に焦点を当てて本物かどうかを判断することなどを重視しているという。

その上で、Area 1 Securityは「Active Fraud Protection」として6つの手法を活用しているという。メッセージスレッド全体の評価の実施や、キャンペーンソース分析、ジャンル分類などがあるが、中でも「Partner Social Graph」は送信者や受信者の関係性をグラフィカルに可視化できるのが特徴だという。

フォーチュン500企業である航空会社3社での検証例も紹介。メールのやり取りが20~90日間にわたるケースでBEC判定を行ったところ、2450万ドル以上に相当する偽請求を阻止できたという。また、複数のフォーチュン500企業の実績では、12週間に2億3100万ドル以上に相当する偽請求のBECメッセージを阻止したと有用性をアピールした。

"ビジネス" - Google ニュース

July 27, 2020 at 04:00AM

https://ift.tt/2COLHvG

ビジネスメール詐欺は“第3段階”へ、進化する攻撃を防ぐための対策方法は? TwoFiveがセキュリティセミナーを開催 - INTERNET Watch

"ビジネス" - Google ニュース

https://ift.tt/2Q8ckOO

Shoes Man Tutorial

Pos News Update

Meme Update

Korean Entertainment News

Japan News Update

Bagikan Berita Ini

0 Response to "ビジネスメール詐欺は“第3段階”へ、進化する攻撃を防ぐための対策方法は? TwoFiveがセキュリティセミナーを開催 - INTERNET Watch"

Post a Comment